Hak5 Deutschland

Digitale Forensik, Great Scott Gadgets, GreatFET One, Hacking Tools, IoT Security, IT-Security, IT-Sicherheit, Mikrokontroller Projekte, Security Tools

Juni 2, 2019

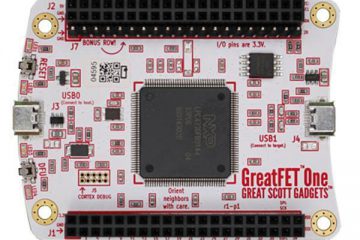

GreatFET One

premium

GreatFET One Great Scott Gadgets – GreatFET One GreatFET One – Das Smarte IT-Security Tool von Great Scott Gadgets GreatFET One ist der beste Freund eines Hardware-Hackers. Mit einem erweiterbaren Open Source-Design, zwei USB-Anschlüssen und 100 Erweiterungsstiften (Pins) ist GreatFET One Ihr unverzichtbares Gerät für das Hacken, Testen und Reverse Engineering. Durch Hinzufügen von Erweiterungskarten, […]

premium

Hacking Tools, Hackmod, IoT Security, IoT-Pentest, IT-Security, IT-Sicherheit, Mikrokontroller Projekte, Mr.Robot hacking tool, Netzwerk Sicherheit, Penetration Test, Pentest, Pentest Tool, Security Tools, Wifi Audit, Wifi Deauther, Wifi Pentest, Wifi Pentesting

Dezember 21, 2018

Wifi Deauther V5

premium

Wifi Deauther V5 Wifi Deauther – Penetration Test Dieses ESP8266-Entwicklungsboard wird mit einem integrierten 18650 Ladesystem, OLED-Display und einem 3-Wege-Schiebeschalter geliefert. Es wird mit der neuesten Deauther-Software ESP8266 installiert. Mit dieser Software können Sie verschiedene Angriffe und Pentests durchführen, um WiFi-Netzwerke zu testen. Sie können damit auch Ihre eigene Software entwickeln. Es ist einfach zu […]

premium

Elite Field Kit Pentest, Great Scott Gadgets, Hacking Tools, Hak5, Hak5 Shop, IT-Security, IT-Sicherheit, Mooltipass, Mr.Robot hacking tool, Netzwerk Sicherheit, Penetration Test, Pentest, Pentest Tool, Security Tools, Wifi Audit, Wifi Deauther, Wifi Pentest, Wifi Pentesting, Wifi Pineapple

April 25, 2018

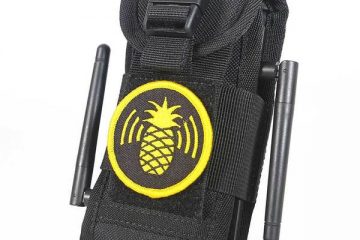

Hak5 Wifi Pineapple Nano Tactical WIFI Pineapple Nano Tactical -Entworfen für den mobilen Einsatz! Mit der WiFi Pineapple Android App können Sie sofort die Internetverbindung Starten. Verbinden Sie sich mit der neuen, mobilen Weboberfläche. Kein Root erforderlich. Das WiFi Pineapple Nano ist ein einzigartiges Gerät, das von Hak5 für WiFi Auditing und Penetration Testing entwickelt […]

premium

Hak5 Shop, IT-Security, Netzwerk Sicherheit, Pentest, Pentest Tool, Wifi Audit, Wifi Pentest, Wifi Pentesting

Februar 18, 2018

Wifi Pineapple Tetra

premium

Wifi Pineapple Tetra Hakmac hatte im Blog schonmal das Wifi Pineapple Nano von Hak5 angekündigt, jetzt habe ich hier ein neues, dennoch ähnliches Pentest Gerät. Der Wifi Pineapple Tetra von Hak5 ist noch ausgereifter und effektiver (mit Akku auch mobil nutzbar – siehe Hak5 Pineapple Tetra Tactical). Das WiFi Pineapple Tetra ist ein einzigartiges Gerät, […]

premium

Elite Field Kit Pentest, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Schadenabwehr, IT-Security, IT-Sicherheit, LAN Pentest, LAN Tap, Mr.Robot hacking tool, Netzwerk Sicherheit, Pentest, Pentest Kit, Pentest Tool, Security Tools, Server Security, Spezialausrüstung IT-Security

Oktober 22, 2017

Hak5 Network Implant Bundle

premium

Hak5 Network Implant Bundle Das Beste der Great Hak5 Network Implant Tools. Diese Hardware kommt in diesem exklusiven Paket in einem Softcover-Equipment Organizer für LAN-Hacking / Pentesting für unterwegs! Dieses Pentest Kit enthält Packet Squirrel, LAN Turtle SD, Micro Ethernet Switch, USB Essentials Kit, Ethernet Essentials Kit und Hak5 Elite Equipment Wrap sowie die Packet […]

premium

IT-Security, IT-Sicherheit, Keylogger, Mr.Robot hacking tool, Netzwerk Sicherheit, Pentest, Pentest Tool, Security Tools, USB Keylogger, Wifi Keylogger, Wlan Keylogger

Oktober 21, 2017

Airdrive Keylogger Pro

premium

Airdrive Keylogger Pro Mit einem Keylogger lassen sich Daten und Protokolle ausfzeichnen und übertragen. Keylogger sind nützlich und einfach zu bedienen. Diese nützlichen IT-Tools können aber auch mißbraucht werden. Der AirDrive Keylogger Pro ist eine verbesserte Version des AirDrive Keylogger mit zusätzlichen Verbindungsoptionen. Es funktioniert sowohl als WLAN-Hotspot als auch als WLAN-Gerät und ermöglicht Funktionen […]

premium

Elite Field Kit Pentest, Hacking Tools, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Security, IT-Sicherheit, Mr.Robot hacking tool, Netzwerk Sicherheit, Penetration Test, Pentest, Pentest Tool, Security Tools, USB Injection

September 6, 2017

Bash Bunny

premium

BASH BUNNY Hak5 Der Bash Bunny ermöglicht Angriffsflächen, die bisher nicht in einem Gerät möglich waren. Penetrationstestangriffe und IT-Automatisierungsaufgaben werden in Sekundenschnelle mit dem Bash Bunny ausgeliefert. Durch die Emulation von Kombinationen von vertrauenswürdigen USB-Geräten – wie Gigabit-Ethernet, serielle, Flash-Speicher und Tastaturen – Computer werden in die Datenverteilung, exfiltrierende Dokumente, die Installation von Backdoors und […]

premium

Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Schadenabwehr, IT-Security, IT-Sicherheit, Man In The Middle, Netzwerk Sicherheit, Penetration Test, Pentest, Wifi Audit, Wifi Pentest, Wifi Pineapple

März 4, 2017

Hak5 Europe HackmoD IT-Security Berlin und Hak5 in Europa. HackmoD IT-Security ist offizieller Partner und gelisteter Händler/ Distributor für Hak5 Produkte in Europa. HackmoD Berlin vertreibt exklusiv und Europaweit Hak5 Pentest Geräte für professionelle Pentester in der IT-Security. Darüber hinaus liefern wir Hak5 Produkte auch in die Schweiz, nach Lichtenstein und viele weitere! Hak5 Produkte […]

premium

Elite Field Kit Pentest, Hacking Tools, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Schadenabwehr, IT-Security, IT-Sicherheit, Mr.Robot hacking tool, Password Security, Penetration Test, Pentest Tool, Security Tools

Februar 7, 2017

USB Rubber Ducky

premium

USB Rubber Ducky Der USB-Rubber Ducky von Hak5 ist ein Tastenanschlag-Werkzeug, das als generisches Flash-Laufwerk getarnt ist. Computer erkennen es als eine normale Tastatur und akzeptieren vorprogrammierte Tastenanschlag-Payloads bei über 1000 Worten pro Minute. Mr.Robot hacking tool. Payloads werden mit einer einfachen Skriptsprache gefertigt und können verwendet werden, um Reverse-Shells, Inject-Binaries, Brute-Power-Pin-Codes und viele andere […]

premium

Hackmod, Hak5, Hak5 Deutschland, Hak5 Shop, LAN Tap, Mr.Robot hacking tool, Netzwerk Sicherheit, Penetration Test, Pentest Tool, Security Tools

Januar 28, 2017

LAN Turtle USB

premium

LAN TURTLE Die LAN Turtle ist ein verdecktes Systemadministration und Penetration Testing Tool, das Stealth Remote Access, Network Intelligence Gathering und Man-in-the-Middle-Überwachung durch eine einfache Grafik-Shell ermöglicht. Ein unscheinbarer „USB Ethernet Adapter“ – LAN Turtle passt sich in die normale IT-Umgebungen an. Die LAN Turtle ist mit Features für den Remote-Zugriff, Man-in-the-Middle und Netzwerk-Recon gerüstet. […]

premium