Wifi Pentest

Admin Tools, BSI, Computer Forensik, Cyber Security, Digital Forensic, Digitale Beweissicherung, Digitale Forensik, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, High Performance Workstation, IT-Schadenabwehr, IT-Security, IT-Security Audit, IT-Sicherheit, KRITIS, Netzwerk Sicherheit, Pentest Tool, Red Team Tools, Sonderanfertigung und Spezialausrüstung, Sonderbeschaffung, Spezialausrüstung IT-Security, Wifi Audit, Wifi Pentest

Februar 16, 2024

Cybersecurity Linux Laptops

premium

HackmoD Kali Linux Laptops: Maßgeschneiderte Linux-Laptops für den Cyberspace Für Experten im Bereich Cybersicherheit und digitale Forensik können die richtigen Werkzeuge den entscheidenden Unterschied machen. Wir stellen unsere Reihe maßgeschneiderter Linux-Laptops vor, die speziell für Fachleute in diesen Bereichen entwickelt wurden. Ob Sie Penetrationstests durchführen, die Netzwerksicherheit stärken oder sich mit digitaler Forensik beschäftigen, unsere […]

premium

Admin Tools, BSI, Computer Forensik, Cyber Essentials, Cyber Security, Cyber Security Essentials, Digital Forensic, Digitale Beweissicherung, Digitale Forensik, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Forensik, IT-Forensik Werkzeuge, IT-Schadenabwehr, IT-Security, IT-Security Audit, IT-Sicherheit, Keylogger, KRITIS, Man In The Middle, Mr.Robot hacking tool, Password Security, Penetration Test, Pentest, Pentest Tool, Security Tools, USB Injection, USB Keylogger, Wifi Keylogger, Wifi Pentest, Wifi Pentest, Wlan Keylogger

August 18, 2023

O.MG UnBlocker: Der Tarnkappen-USB-Datenblocker für Sicherheit und Kontrolle In der heutigen vernetzten Welt ist die Sicherheit von USB-Anschlüssen von entscheidender Bedeutung. Unbefugter Datenzugriff und unerwünschte Malware sind Risiken, die Unternehmen und Privatpersonen gleichermaßen bedrohen. Der O.MG UnBlocker ist ein innovativer Ansatz, der die Sicherheit von USB-Anschlüssen auf eine neue Ebene hebt. In diesem Blogpost werfen […]

premium

Admin Tools, BSI, Cyber Security, Drone Detection, Drone Hacking, Equipment für Einsatzkräfte und Behörden, Hackmod, HackRF One, IoT Security, IoT-Pentest, IoT-Security, IT-Security, IT-Security Audit, KRITIS, LimeSDR, LimeSDR Mini, Mikrokontroller Projekte, Penetration Test, Pentest, Pentest Tool, Red Team Tools, SDR, Software Defined Radio, Spectrum Analyzer, Spezialausrüstung IT-Security, Wifi Pentest

August 15, 2023

AntSDR E200 – Software Defined Radio Software Defined Radio (SDR) ist der Schlüssel zur aufregenden RF Technologie, die es uns ermöglicht, Funkkommunikation auf eine völlig neue Ebene zu heben. AntSDR E200 ist ein leistungsstarkes SDR. Was ist Software Defined Radio (SDR)? Bevor wir uns mit dem AntSDR E200 befassen, lohnt es sich, einen kurzen Blick […]

premium

BSI, Cyber Essentials, Cyber Security, Cyber Security Essentials, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, KRITIS, LAN Pentest, LAN Tap, Man In The Middle, Mikrokontroller Projekte, Netzwerk Sicherheit, Penetration Test, Pentest, Pentest Kit, Pentest Tool, Red Team Tools, Security Tools, Sonderanfertigung und Spezialausrüstung, Sonderbeschaffung, Spezialausrüstung IT-Security, Wifi Audit, Wifi Deauther, Wifi Pentest, Wifi Pentest, Wifi Pentesting, Wifi Pineapple

Dezember 2, 2022

Hak5 Elite Field Kit 2023

premium

Das Hak5 Elite Field Kit ist das ultimative Toolkit für ethische Hacker und IT-Profis. Es enthält eine Vielzahl hochwertiger, sorgfältig ausgewählter Tools, die für die Durchführung von Netzwerkbewertungen, Penetrationstests und anderen Cybersicherheitsaufgaben unerlässlich sind. Das Kit enthält eine Reihe von Hardware- und Software-Tools, darunter eine WiFi-Pineapple Mark 7, eine LAN-Turtle, eine USB-Rubber Ducky und ein […]

premium

BSI, Cyber Security, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, IT-Schadenabwehr, IT-Security, Man In The Middle, Pentest Kit, Pentest Tool, Red Team Tools, Sonderanfertigung und Spezialausrüstung, Sonderbeschaffung, Spezialausrüstung IT-Security, Wifi Pentest, Wifi Pentesting

November 19, 2022

Enterprise IT-Security

premium

Unternehmens-Cybersicherheit ist die Praxis, die Computersysteme, Netzwerke und Daten eines Unternehmens vor Cyber-Bedrohungen zu schützen. Diese Bedrohungen können in Form von Malware, Phishing-Angriffen, Ransomware und anderen Arten von Cyberangriffen auftreten, die darauf abzielen, vertrauliche Informationen zu stehlen oder den Geschäftsbetrieb zu stören. Eine der Schlüsselkomponenten der Cybersicherheit von Unternehmen ist die Implementierung robuster Sicherheitsmaßnahmen wie […]

premium

Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, HackRF One, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IoT-Security, IT-Schadenabwehr, IT-Security, IT-Sicherheit, Man In The Middle, Netzwerk Sicherheit, Penetration Test, Pentest, Pentest Tool, Red Team Tools, Wifi Audit, Wifi Pentest, Wifi Pentest, Wifi Pentesting, Wifi Pineapple

Oktober 11, 2022

Wifi Pineapple Enterprise

premium

Hak5 WiFi Pineapple Enterprise HackmoD WiFi Pineapple Mark VII Enterprise Erleben Sie die raffinierteste WiFi-Pineapple. Intuitive Schnittstellen führen Sie durch die WLAN-Prüfung. Kampagnen automatisieren Pentests mit beeindruckenden Berichten. Interaktive Aufklärung gibt Ihnen die Kontrolle über den Luftraum, und eine Reihe von dedizierten Funkgeräten liefert Ergebnisse auf Unternehmensniveau.WiFi Pineapple Enterprise Die bekannte Pentest-Plattform Wifi Pineapple hat sich […]

premium

Elite Field Kit Pentest, Hacking Tools, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IoT Security, IoT-Pentest, IT-Schadenabwehr, IT-Security, IT-Sicherheit, Man In The Middle, Penetration Test, Pentest, Red Team Tools, Security Tools, Wifi Audit, Wifi Pentest, Wifi Pentest, Wifi Pentesting, Wifi Pineapple

Mai 19, 2022

Wifi Coconut Hak5

premium

Hak5 Wifi Coconut Es gibt 14 Kanäle im 2,4-GHz-WLAN-Spektrum. Warum Packet Sniff mit nur einem Funkgerät? Channel Hopping verfehlt zu jeder Zeit 93 % des Luftraums. Was wäre, wenn Sie alle Kanäle gleichzeitig von einem einzigen USB-C-Gerät aus überwachen könnten? Jetzt kannst du. Wir stellen vor: WiFi Coconut: ein Open-Source-Vollspektrum-WLAN-Sniffer, der gleichzeitig den gesamten 2,4-GHz-Luftraum […]

premium

Elite Field Kit Pentest, Hacking Tools, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Schadenabwehr, IT-Security, IT-Sicherheit, Man In The Middle, Mr.Robot hacking tool, Netzwerk Sicherheit, Penetration Test, Pentest, Pentest Tool, Red Team Tools, Security Tools, Wifi Audit, Wifi Pentest, Wifi Pentest, Wifi Pentesting, Wifi Pineapple

Mai 2, 2022

Wifi Pineapple Mark 7

premium

Hak5 Wifi Pineapple Mark 7 Das Hak5 WiFi Pineapple Mark VII ist ein einzigartiges Gerät, das von Hak5 zum Zweck der WLAN-Überprüfung und Penetrationstests entwickelt wurde. Erleben Sie die raffinierteste WiFi-Pineapple. Intuitive Schnittstellen führen Sie durch die WLAN-Prüfung. Kampagnen automatisieren Pentests mit beeindruckenden Berichten. Interaktive Aufklärung gibt Ihnen die Kontrolle über den Luftraum, und eine […]

premium

BSI, Cyber Essentials, Cyber Security, Cyber Security Essentials, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Schadenabwehr, IT-Security, IT-Sicherheit, KRITIS, LAN Tap, Man In The Middle, Mr.Robot hacking tool, Netzwerk Sicherheit, Penetration Test, Pentest, Pentest Kit, Pentest Tool, Red Team Tools, Spezialausrüstung IT-Security, Wifi Audit, Wifi Deauther, Wifi Pentest, Wifi Pentest, Wifi Pentesting, Wifi Pineapple

März 29, 2022

Tools für Penetrationstests (Pentesting) sind Softwareprogramme oder Hardwaregeräte, die zum Testen der Sicherheit von Computersystemen, Netzwerken und Anwendungen verwendet werden. Diese Tools werden verwendet, um Cyberangriffe zu simulieren und Schwachstellen zu identifizieren, die von Angreifern ausgenutzt werden könnten. Es gibt viele verschiedene Arten von Pentesting-Tools, die jeweils für bestimmte Arten von Tests oder für den […]

premium

Cyber Security, Elite Field Kit Pentest, Hacking Tools, Hackmod, IoT-Pentest, IoT-Security, IT-Schadenabwehr, IT-Security, IT-Sicherheit, Man In The Middle, Mikrokontroller Projekte, Mr.Robot hacking tool, Netzwerk Sicherheit, Penetration Test, Pentest, Red Team Tools, Spezialausrüstung IT-Security, Wifi Deauther, Wifi Pentest, Wifi Pentest, Wifi Pentesting

Januar 14, 2022

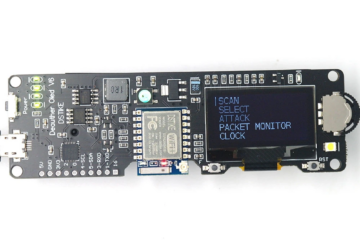

Deauther OLED V6

premium

Deauther OLED V6 for Wifi Pentesting Ein WiFi-Deauther ist ein Gerät, das verwendet werden kann, um den Betrieb eines WiFi-Netzwerks zu stören, indem Geräte vom Netzwerk deauthentifiziert werden. WiFi-Deauther werden häufig von Sicherheitsexperten verwendet, um die Sicherheit von WiFi-Netzwerken zu testen, und von Personen, die den Betrieb eines WiFi-Netzwerks aus verschiedenen Gründen stören möchten. Einer […]

premium