Ein rotes Team ist eine Gruppe von Cybersicherheitsexperten, die die Aktionen eines Gegners simulieren, um die Verteidigung einer Organisation zu testen und zu verbessern. Als Teil ihrer Bemühungen können Red Teams eine Vielzahl von Cyber Tools verwenden, um verschiedene Arten von Angriffen zu simulieren und die Schwachstellen der Organisation zu bewerten. Diese Tools können grob in die folgenden Kategorien eingeteilt werden:

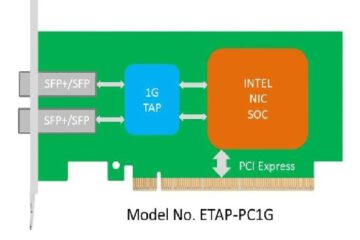

Netzwerk-Tools: Mit diesen Tools können Red-Teams die Netzwerkarchitektur einer Organisation bewerten und potenzielle Schwachstellen identifizieren. Beispiele sind Nmap, Wireshark und Metasploit.

Social-Engineering-Tools: Diese Tools helfen Red-Teamern, die Abwehrmaßnahmen der Organisation gegen Social-Engineering-Angriffe wie Phishing oder Pretexting zu testen.

Tools zum Testen von Webanwendungen: Mit diesen Tools können Red Teamer die Sicherheit der Webanwendungen eines Unternehmens testen und Schwachstellen wie Cross-Site-Scripting (XSS) und SQL-Injection identifizieren. Beispiele sind Burp Suite und sqlmap.

Tools zum Knacken von Passwörtern: Mit diesen Tools können Red Teamer die Passwortrichtlinien der Organisation testen und schwache Passwörter identifizieren, die leicht erraten oder geknackt werden könnten. Beispiele sind John the Ripper und Hashcat.

Tools zum Testen der physischen Sicherheit: Mit diesen Tools können Red-Teamer die physischen Sicherheitsmaßnahmen der Organisation testen, z. B. Schlösser und Zugangskontrollsysteme. Beispiele sind Werkzeuge zum Öffnen von Schlössern und RFID-Scanner.

Es ist wichtig zu beachten, dass Red-Team-Tools nur mit der entsprechenden Genehmigung und in Übereinstimmung mit den einschlägigen Gesetzen und Vorschriften verwendet werden sollten. Red Teaming ist ein wertvolles Instrument zur Verbesserung der Cybersicherheit eines Unternehmens, aber es sollte verantwortungsbewusst und mit den entsprechenden Sicherheitsvorkehrungen eingesetzt werden.