Spezialausrüstung IT-Security

BSI, Cyber Essentials, Cyber Security, Cyber Security Essentials, Digitale Beweissicherung, Digitale Forensik, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Forensik, IT-Schadenabwehr, IT-Security, IT-Sicherheit, Keylogger, KRITIS, Man In The Middle, Mr.Robot hacking tool, Password Security, Penetration Test, Pentest, Pentest Kit, Pentest Tool, Red Team Tools, Spezialausrüstung IT-Security, USB Armory Stick Mark II, USB Injection, USB Keylogger, Wifi Pentesting

Januar 23, 2023

O.MG Plug

premium

O.MG Plug – Hak5 Red Team Tool In der Welt des Hackings und des Penetrationstests kann der richtige Einsatz von Werkzeugen den entscheidenden Unterschied ausmachen. Genau hier kommt der O.MG Plug ins Spiel. Mit seiner Benutzerfreundlichkeit, Geschwindigkeit und fortschrittlichen Fähigkeiten ist er das perfekte DuckyScript™-Werkzeug für alle Ihre Hacking-Bedürfnisse. Lassen Sie uns genauer betrachten, was […]

premium

Cyber Essentials, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hak5, IT-Security, IT-Sicherheit, Keylogger, Man In The Middle, Mr.Robot hacking tool, Penetration Test, Red Team Tools, Spezialausrüstung IT-Security, Wifi Keylogger

Januar 6, 2023

O.MG Cable Elite Field Kit

premium

The O.MG Cable is a tricky Gadget! Red Teams! – Entfesseln Sie Ihren inneren Spion mit dem O.MG Elite Field Kit von Hak5 Sind Sie bereit, Ihre verdeckten Pentest-Operationen auf die nächste Stufe zu bringen? Hier ist das aktuelle O.MG Elite Field Kit von Hak5. Dieses bemerkenswerte Kit enthält eine Sammlung von USB-Kabeln, die selbst […]

premium

Computer Forensik, CRU Wiebetech, Cyber Essentials, Cyber Security, Digital Forensic, Digitale Beweissicherung, Digitale Forensik, Ditto, Equipment für Einsatzkräfte und Behörden, Hackmod, IT-Forensik Werkzeuge, IT-Schadenabwehr, IT-Security, IT-Sicherheit, Keylogger, KRITIS, Penetration Test, Pentest Kit, Pentest Tool, Red Team Tools, Rugged Equipment Case, Schutzkoffer, Schutzkoffer Spezialanfertigung, Sonderanfertigung und Spezialausrüstung, Sonderbeschaffung, Spectrum Analyzer, Spezialausrüstung IT-Security, USB Armory Stick Mark II, Wlan Keylogger

Januar 3, 2023

Digital Forensic und Digitale Beweissicherung für Polizei und Ermittler. Digitale Forensik-Tools für Strafverfolgungsbehörden: SSD-Kloning, Verschlüsselung, Keylogging und sichere Datenspeicherung In der modernen Strafverfolgung wird es immer wichtiger, wertvolle digitale Beweismittel zu extrahieren und entscheidende Erkenntnisse zu gewinnen. Digitale Forensik-Tools spielen eine entscheidende Rolle bei der Unterstützung von Ermittlern bei der Wiederherstellung, Analyse und Sicherung digitaler […]

premium

BSI, Cyber Essentials, Cyber Security, Cyber Security Essentials, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Security, IT-Sicherheit, KRITIS, LAN Tap, Man In The Middle, Mr.Robot hacking tool, Netzwerk Sicherheit, Penetration Test, Red Team Tools, Spezialausrüstung IT-Security, Wifi Deauther, Wifi Pentest, Wifi Pineapple

Dezember 29, 2022

Red Team Tools Hak5

premium

Ein rotes Team ist eine Gruppe von Cybersicherheitsexperten, die die Aktionen eines Gegners simulieren, um die Verteidigung einer Organisation zu testen und zu verbessern. Als Teil ihrer Bemühungen können Red Teams eine Vielzahl von Cyber Tools verwenden, um verschiedene Arten von Angriffen zu simulieren und die Schwachstellen der Organisation zu bewerten. Diese Tools können grob […]

premium

BSI, Computer Forensik, CRU Wiebetech, Cyber Security, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, Hak5, IT-Schadenabwehr, IT-Security, IT-Sicherheit, KRITIS, Penetration Test, Pentest Kit, RFID Sicherheit, Spezialausrüstung IT-Security, Wifi Pentest

Dezember 19, 2022

IT-Security für Firmen, Verwaltung und IndustrieDatensicherheit ist die Praxis, Daten vor unbefugtem Zugriff, Verwendung, Offenlegung, Störung, Änderung oder Zerstörung zu schützen. Datensicherheit ist wichtig, weil sie dazu beiträgt, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu gewährleisten, was für den Betrieb von Unternehmen, Organisationen und Einzelpersonen von entscheidender Bedeutung ist. Es gibt viele verschiedene Maßnahmen, […]

premium

BSI, Cyber Essentials, Cyber Security, Cyber Security Essentials, Great Scott Gadgets, Hacking Tools, Hackmod, IoT Security, IT-Schadenabwehr, IT-Security, IT-Sicherheit, KRITIS, LimeSDR, LimeSDR Mini, Red Team Tools, SDR, Security Tools, Software Defined Radio, Spezialausrüstung IT-Security

Dezember 9, 2022

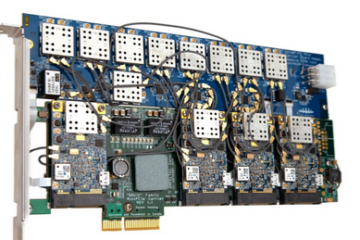

SDR Cluster und Antenna Arrays

premium

Wenn Sie daran interessiert sind, ein breites Spektrum in Echtzeit zu überwachen, sollten Sie die Verwendung eines SDR-Clusters und eines Antennenarrays in Betracht ziehen. Diese Tools können zum gleichzeitigen Scannen und Analysieren einer Vielzahl von Frequenzen verwendet werden, wodurch es einfacher wird, Signale zu identifizieren und zu verfolgen, während sie über den Äther übertragen werden. […]

premium

BSI, Cyber Essentials, Cyber Security, Cyber Security Essentials, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, KRITIS, LAN Pentest, LAN Tap, Man In The Middle, Mikrokontroller Projekte, Netzwerk Sicherheit, Penetration Test, Pentest, Pentest Kit, Pentest Tool, Red Team Tools, Security Tools, Sonderanfertigung und Spezialausrüstung, Sonderbeschaffung, Spezialausrüstung IT-Security, Wifi Audit, Wifi Deauther, Wifi Pentest, Wifi Pentest, Wifi Pentesting, Wifi Pineapple

Dezember 2, 2022

Hak5 Elite Field Kit 2023

premium

Das Hak5 Elite Field Kit ist das ultimative Toolkit für ethische Hacker und IT-Profis. Es enthält eine Vielzahl hochwertiger, sorgfältig ausgewählter Tools, die für die Durchführung von Netzwerkbewertungen, Penetrationstests und anderen Cybersicherheitsaufgaben unerlässlich sind. Das Kit enthält eine Reihe von Hardware- und Software-Tools, darunter eine WiFi-Pineapple Mark 7, eine LAN-Turtle, eine USB-Rubber Ducky und ein […]

premium

BSI, Cyber Security, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, IT-Schadenabwehr, IT-Security, Man In The Middle, Pentest Kit, Pentest Tool, Red Team Tools, Sonderanfertigung und Spezialausrüstung, Sonderbeschaffung, Spezialausrüstung IT-Security, Wifi Pentest, Wifi Pentesting

November 19, 2022

Enterprise IT-Security

premium

Unternehmens-Cybersicherheit ist die Praxis, die Computersysteme, Netzwerke und Daten eines Unternehmens vor Cyber-Bedrohungen zu schützen. Diese Bedrohungen können in Form von Malware, Phishing-Angriffen, Ransomware und anderen Arten von Cyberangriffen auftreten, die darauf abzielen, vertrauliche Informationen zu stehlen oder den Geschäftsbetrieb zu stören. Eine der Schlüsselkomponenten der Cybersicherheit von Unternehmen ist die Implementierung robuster Sicherheitsmaßnahmen wie […]

premium

Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, IoT Security, IoT-Pentest, IoT-Security, IT-Forensik, IT-Schadenabwehr, IT-Security, IT-Sicherheit, LimeSDR, LimeSDR Mini, Red Team Tools, SDR, Software Defined Radio, Spezialausrüstung IT-Security

Oktober 14, 2022

LimeSDR Mini 2.0

premium

LimeSDR Mini 2 The LimeSDR Mini is the perfect way to start experimenting with and building your own wireless networks, protocols, and testers. Ein offenes, per Software definiertes Vollduplex-USB-Stick-Funkgerät. Das LimeSDR Mini Software Defined Radio Entwicklungsboard ist eine Hardwareplattform für die Entwicklung und das Prototyping von leistungsstarken und logikintensiven Digital- und HF-Designs. LimeSDR Mini 2.0LimeSDR Mini 2.0 […]

premium

Cyber Security, Digitale Forensik, Equipment für Einsatzkräfte und Behörden, Great Scott Gadgets, GreatFET One, Hacking Tools, Hackmod, HackRF One, IoT Security, IoT-Pentest, IoT-Security, IT-Security, IT-Sicherheit, Red Team Tools, SDR, Software Defined Radio, Spezialausrüstung IT-Security

Oktober 12, 2022

Opera Cake HackRF One

premium

Opera Cake for HackRF One Opera Cake is an antenna switching add-on board for HackRF One that is configured with command-line software either manually, or for automated port switching based on frequency or time. It has two primary ports, each connected to any of eight secondary ports, and is optimized for use as a pair of […]

premium