USB Armory Stick MarkII

USB Armory Stick MarkII Pentest Plattform – Speed matters!

HackmoD bietet jetzt exklusiv die neue Generation mobiler Penetrations Tests und IT-Security Anwendungen. Nutzen Sie diverse Angriffs und Abwehrtechniken mit Kali Linux oder anderen Pentest Geräten (Remote Devices). Sowohl physische (Rubber Ducky Style), als auch Angriffe via Funk sind möglich. Lernen und verstehen Sie, wie Angreifer an Ihre Daten gefährden und sichern Sie die Lücken in Ihrem System.

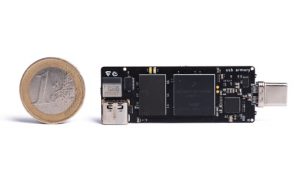

Der Armory Stick MarkII bietet die Möglichkeit, eine vollwertige Pentest Plattform mobil einzusetzen. Im Vergleich zu Raspi oder anderem ARM Systemen für Kali Linux, ist dieser USB Stick kompakt und bietet so mehr Raum für weitere anzubindende Geräte. Im Prinzip in der Hosentasche per Powerbank zu betreiben (z.B.ssh mit Phone oder Tablet).

Hakmac wird den USB Armory Stick MarkII so schnell wie möglich testen und berichten!

Wir werden uns dabei aber auf die Möglichkeiten und Performance beim Penetrationstest und der IT-Security fokussieren. Der Armory Stick MarkII ist ab Oktober 2019 exklusiv im HackmoD Shop erhältlich.

Folgen Info wurde für den USB Armory Stick veröffentlicht:

Der USB-Speicher von Inverse Path ist ein Open-Source-Hardware-Design, das einen Computer in der Größe eines Flash-Laufwerks implementiert.

Das kompakte USB-Gerät bietet eine Plattform für die Entwicklung und Ausführung einer Vielzahl von Anwendungen.

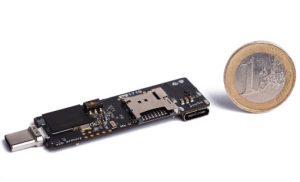

Die Sicherheitsfunktionen des USB-Armory-Systems auf einem Chip (SoC) in Kombination mit der Offenheit des Board-Designs ermöglichen Entwicklern und Benutzern ein vollständig anpassbares USB-Trusted-Gerät für offene und innovative persönliche Sicherheitsanwendungen.

Das Hardware-Design umfasst den NXP i.MX6UL-Prozessor, der erweiterte Sicherheitsfunktionen wie Secure Boot und ARM® TrustZone® unterstützt.

Die USB-Armory-Hardware wird von Standard-Software-Umgebungen unterstützt und erfordert nur einen geringen Anpassungsaufwand. Tatsächlich laufen Vanilla Linux-Kernel und Standard-Distributionen nahtlos auf dem winzigen USB-Armory-Board.

NXP i.MX6UL / i.MX6ULZ ARM® Cortex ™ -A7 900 MHz, 512 MB / 1 GB DDR3-RAM

USB-Host-Gerät (<500 mA) mit kompaktem Formfaktor (65 x 19 x 6 mm)

ARM® TrustZone®, sicheres Booten + Speichern + RAM

Sichern Sie die Elemente Microchip ATECC608A und NXP A71CH

interne 16GB eMMC + externe microSD

Bluetooth-Modul u-blox ANNA-B112

Unterstützung für Debug-Zubehör für UART-, GPIO-, SPI-, I²C- und CAN-Breakout

anpassbare LEDs, einschließlich Erkennung des sicheren Modus

unterstützt von Vanilla Linux Kerneln und Distributionen

USB-Geräteemulation (CDC-Ethernet, Massenspeicher, HID usw.)

Öffnen Sie Hardware & Software

Das USB-Armory Board wurde entwickelt, um die Entwicklung einer Vielzahl von Sicherheitsanwendungen zu unterstützen.

Die Fähigkeit, beliebige USB-Geräte in Kombination mit der SoC-Geschwindigkeit des i.MX6UL, den Sicherheitsfunktionen und der flexiblen und vollständig anpassbaren Betriebsumgebung zu emulieren, macht den USB-Speicher zur idealen Plattform für alle Arten von persönlichen Sicherheitsanwendungen.

Die Transparenz des offenen und minimalen Designs für die USB-Armory-Hardware erleichtert die Überprüfbarkeit und schränkt die Möglichkeit und den Umfang von Supply-Chain-Angriffen erheblich ein.

Mit der Funktion für den sicheren Start können Benutzer Verifizierungsschlüssel verschmelzen, um sicherzustellen, dass nur vertrauenswürdige Firmware jemals auf einer bestimmten USB-Speicherkarte ausgeführt werden kann.

Durch die Unterstützung von ARM® TrustZone® können Entwickler im Gegensatz zu herkömmlichen TPMs benutzerdefinierte vertrauenswürdige Plattformmodule entwickeln, indem eine Domänentrennung zwischen der „sicheren“ und der „normalen“ Welt erzwungen wird, die sich über alle SoC-Komponenten ausbreitet und daher nicht nur begrenzt ist zum CPU-Kern.

Einen hervorragenden Überblick über die Technologie und deren Unterstützung für die i.MX-Serie von SoC finden Sie im Genode-Framework-Projekt.

Die folgenden Beispiele für Sicherheitsanwendungen veranschaulichen die Flexibilität des USB-Armory-Konzepts:

Hardware-Sicherheitsmodul (HSM)

Verschlüsselter Dateispeicher mit Malware-Scan, Host-Authentifizierung und Selbstzerstörung von Daten

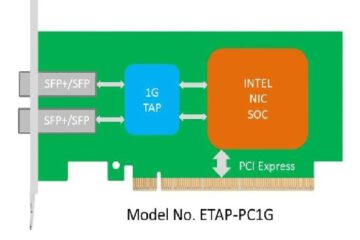

USB-Firewall, Überbrückung von Steckdosen und Steckern

OpenSSH-Client und Agent für nicht vertrauenswürdige Hosts (Kiosk)

Router für End-to-End-VPN-Tunneling, Tor

Passwort-Manager mit integriertem Webserver

elektronische Brieftasche (z. B. Bitcoin-Brieftasche)

Authentifizierungs-, Bereitstellungs- oder Lizenzierungs-Token

tragbare Plattform für Penetrationstests

USB-Sicherheitstests auf niedriger Stufe

Standardverbindungsoptionen:

USB-Geräteemulation an Stecker und Buchse

TCP / IP-Kommunikation über CDC-Ethernet-Emulation

Flash-Laufwerk-Emulation über Massenspeicher-Gadget

serielle Kommunikation über USB oder physischen UART

Standalone-Modus mit integriertem Anschluss