Hacking Tools

Cyber Security, Drone Detection, Equipment für Einsatzkräfte und Behörden, Great Scott Gadgets, Hacking Tools, Hackmod, HackRF One, HackRF Pro, IoT Security, IoT-Pentest, IoT-Security, IT-Security, LimeSDR, Radio Direction Finder, Red Team Tools, SDR, Software Defined Radio, Spectrum Analyzer

Juni 24, 2025

HackRF Pro Great Scott Gadgets Software Defined Radio HackRF Pro ist da: Der leistungsstärkste Open-Source-SDR aller Zeiten Dein RF-Labor hat soeben ein massives Upgrade erhalten. Vorhang auf für den HackRF Pro – die mit Spannung erwartete Weiterentwicklung des legendären HackRF One. Mit deutlich erweiterten Fähigkeiten, moderner Hardware und voller Rückwärtskompatibilität ist der HackRF Pro bereit, […]

premium

Admin Tools, BSI, Computer Forensik, Cyber Essentials, Cyber Security, Cyber Security Essentials, Dualcomm, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, IoT Security, IT-Schadenabwehr, IT-Security, IT-Security Audit, IT-Sicherheit, KRITIS, LAN Pentest, LAN Tap, Man In The Middle, Netzwerk Sicherheit, Netzwerktechnik, Packet Sniffing, Security Operations Center, Security Tools, Server Security, Serversysteme, Servertechnik, SOC, Spezialausrüstung IT-Security

März 14, 2025

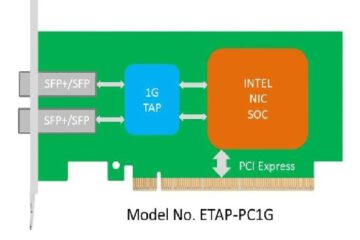

Gamechanger für Netzwerk-Profis: Die PCIe 1G Packet Capture Card ist da! 🔥 Sag tschüss zu externen TAP-Boxen – und hallo zu platzsparender Höchstleistung. Wenn du moderne Netzwerk-Monitoring- oder Security-Appliances baust, wirst du dieses Teil lieben. Vorhang auf für die ETAP-PC1G PCIe 1G Packet Capture Card – die erste Karte, die Network Interface Controller (NIC) + […]

premium

BSI, Cyber Essentials, Cyber Security, Cybersecurity Consulting, Cybersecurity Service, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, HackRF One, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Schadenabwehr, IT-Security, IT-Security Schulung, IT-Security Training, IT-Sicherheit, KRITIS, LAN Tap, Lock Picking, Pentest, Red Team Tools, Security Operations Center

April 26, 2024

Hacking, Pentest and Hardware Training Möchten Sie Ihre Fähigkeiten im Bereich Hacking, Pentesting und Hardware-Training für IT-Sicherheitsspezialisten und Pentester verbessern? Mit unserem Angebot an Hak5-Penetrationstest-Tools, RFID-Sicherheit, Lan-Taps, Software Defined Radios, IT-Security Field-Kits, Linux Laptops und Lockpicking Tools können Sie Ihr Wissen und Können auf ein neues Level heben. Unsere Schulungen und Produkte sind speziell darauf […]

premium

Admin Tools, BSI, Computer Forensik, Cyber Security, Digital Forensic, Digitale Beweissicherung, Digitale Forensik, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, High Performance Workstation, IT-Schadenabwehr, IT-Security, IT-Security Audit, IT-Sicherheit, KRITIS, Netzwerk Sicherheit, Pentest Tool, Red Team Tools, Sonderanfertigung und Spezialausrüstung, Sonderbeschaffung, Spezialausrüstung IT-Security, Wifi Audit, Wifi Pentest

Februar 16, 2024

Cybersecurity Linux Laptops

premium

HackmoD Kali Linux Laptops: Maßgeschneiderte Linux-Laptops für den Cyberspace Für Experten im Bereich Cybersicherheit und digitale Forensik können die richtigen Werkzeuge den entscheidenden Unterschied machen. Wir stellen unsere Reihe maßgeschneiderter Linux-Laptops vor, die speziell für Fachleute in diesen Bereichen entwickelt wurden. Ob Sie Penetrationstests durchführen, die Netzwerksicherheit stärken oder sich mit digitaler Forensik beschäftigen, unsere […]

premium

Admin Tools, BSI, Computer Forensik, Cyber Essentials, Cyber Security, Cyber Security Essentials, Digital Forensic, Digitale Beweissicherung, Digitale Forensik, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Forensik, IT-Forensik Werkzeuge, IT-Schadenabwehr, IT-Security, IT-Security Audit, IT-Sicherheit, Keylogger, KRITIS, Man In The Middle, Mr.Robot hacking tool, Password Security, Penetration Test, Pentest, Pentest Tool, Security Tools, USB Injection, USB Keylogger, Wifi Keylogger, Wifi Pentest, Wifi Pentest, Wlan Keylogger

August 18, 2023

O.MG UnBlocker: Der Tarnkappen-USB-Datenblocker für Sicherheit und Kontrolle In der heutigen vernetzten Welt ist die Sicherheit von USB-Anschlüssen von entscheidender Bedeutung. Unbefugter Datenzugriff und unerwünschte Malware sind Risiken, die Unternehmen und Privatpersonen gleichermaßen bedrohen. Der O.MG UnBlocker ist ein innovativer Ansatz, der die Sicherheit von USB-Anschlüssen auf eine neue Ebene hebt. In diesem Blogpost werfen […]

premium

BSI, Cyber Essentials, Cyber Security, Cyber Security Essentials, Dualcomm, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Great Scott Gadgets, Hacking Tools, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, IoT Security, IT-Schadenabwehr, IT-Security, IT-Sicherheit, Keylogger, KRITIS, Mr.Robot hacking tool, Netzwerk Sicherheit, Penetration Test, Pentest, Pentest Tool, Proxmark3, Red Team Tools, RFID Sicherheit, SDR, Sonderbeschaffung, Spectrum Analyzer, Spezialausrüstung IT-Security, USB Armory Stick Mark II, Wifi Audit, Wifi Pentest

August 4, 2023

What is a Cybersecurity Red Team? Cybersicherheit ist heute mehr denn je von entscheidender Bedeutung, da Unternehmen und Organisationen zunehmend von hochentwickelten Bedrohungen bedroht werden. Um ihre Sicherheit zu gewährleisten, setzen sie auf die Expertise ethischer Hacker und Pentester, die als „Red Teams“ bezeichnet werden. Diese engagierten Profis spielen eine entscheidende Rolle beim Auffinden von […]

premium

Admin Tools, BSI, Cyber Essentials, Cyber Security, Cyber Security Essentials, Elite Field Kit Pentest, Hacking Tools, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Schadenabwehr, IT-Security, IT-Security Audit, IT-Sicherheit, KRITIS, Man In The Middle, Mr.Robot hacking tool, Netzwerk Sicherheit, Packet Sniffing, Password Security, Penetration Test, Pentest, Pentest Kit, Pentest Tool, Red Team Tools, USB Injection, USB Keylogger

August 3, 2023

Die neuesten HAK5-Produkte der neuen Generation, die die Cybersecurity-Szene im Sturm erobern. Von WiFi Pineapple Mark 7 über Packet Squirrel Mark 2 bis hin zu New Rubber Ducky 2, Bash Bunny Mark 2 und Shark Jack – wir nehmen sie alle unter die Lupe und enthüllen die beeindruckenden Funktionen, die diese Geräte zu echten Game-Changern […]

premium

Computer Forensik, CRU Wiebetech, Cyber Essentials, Cyber Security Essentials, Ditto, Elite Field Kit Pentest, Equipment für Einsatzkräfte und Behörden, Great Scott Gadgets, GreatFET One, Hacking Tools, HackRF One, High Performance Workstation, Home Automation, IoT DIY, IoT Security, IoT-Pentest, IoT-Security, IT-Forensik, IT-Forensik Werkzeuge, IT-Schadenabwehr, IT-Security, IT-Sicherheit, Mikrokontroller Projekte, Pentest, Spectrum Analyzer, USB Injection

August 2, 2023

Die volle Kraft der USB-Analyse mit Cynthion von Great Scott Gadgets In der schnelllebigen Welt der Technologie ist das Verständnis und die Analyse von USB-Kommunikation entscheidend für Sicherheit und optimale Leistung. Great Scott Gadgets, ein renommierter Name im Bereich Hardware-Hacking und Sicherheitsforschung, hat einen leistungsstarken USB-Analysator namens Cynthion entwickelt. Ehemals bekannt als Luna, ist Cynthion […]

premium

Admin Tools, BSI, Cyber Security, Cyber Security Essentials, Elite Field Kit Pentest, Hacking Tools, Hackmod, Hak5, Hak5 Deutschland, Hak5 Europe, Hak5 Shop, IT-Schadenabwehr, IT-Security, IT-Sicherheit, KRITIS, LAN Pentest, LAN Tap, Man In The Middle, Netzwerk Sicherheit, Packet Sniffing, Penetration Test, Pentest, Pentest Tool, Red Team Tools

Juli 27, 2023

Packet Squirrel Mark 2 Hak5

premium

Der neue Packet Squirrel Mark 2 ist die verbesserte Version des beliebten Man In The Middle Tools von Hak5. Der Packet Squirrel Mark 2: Ihr Taschengroßes Netzwerk-Multifunktionswerkzeug In diesem Blogbeitrag stellen wir Ihnen den Packet Squirrel Mark 2 vor, das neueste Netzwerk-Multifunktionswerkzeug der erfolgreichen Hak5-Serie. Entdecken Sie die faszinierenden Funktionen dieses kleinen, aber leistungsstarken Gadgets, […]

premium

BSI, Computer Forensik, Cyber Essentials, Cyber Security, Cyber Security Essentials, Digitale Beweissicherung, Equipment für Einsatzkräfte und Behörden, Hacking Tools, Hackmod, IT-Forensik, IT-Forensik Werkzeuge, IT-Schadenabwehr, Keylogger, KRITIS, Man In The Middle, Mr.Robot hacking tool, Password Security, Penetration Test, Red Team Tools, Sonderanfertigung und Spezialausrüstung, Wifi Keylogger

April 21, 2023

Forensic Keylogger

premium

Forensic Keylogger for MAC / Dell KB522 Keyboards. Forensic Keylogger für Polizei und Ermittler. Erkenntnisse freilegen: Die Keelog Forensic Keylogger für Polizei und Forensik-Experten In der Welt der digitalen Forensik ist die Fähigkeit, genaue und umfassende Beweise zu sammeln, entscheidend für Ermittlungen und rechtliche Verfahren. Ein Werkzeug, das in den letzten Jahren an Bedeutung gewonnen […]

premium